Cómo proteger tu conexión Wifi

Comprueba si tu PC esta infectado

Kaspersky ha descubierto una nueva botnet. Comprueba si tu PC esta infectado y es un zombie parte de la botnet.

https://checkip.kaspersky.com/?utm_source=facebook&utm_medium=post&utm_campaign=sp-facebook

Quitar el AdWare IStartSurf

En el siguiente enlace aparecen todos los pasos a realizar para poder eliminarlo:

http://malwaretips.com/blogs/remove-istartsurf-virus/

Consejo: Mucho cuidado al instalar programas de terceros y no mirar qué se está instalado, este malware viene de serie en los instaladores de muchos programas freeware.

Un fallo en una letra te borraba todo el disco duro

http://www.hackplayers.com/2015/03/reiniciar-squid-en-rhel-67-borra-todos-los-archivos.html

Nuevo ransomware, cuidado con él

Comienzo de año bastante movido

Por otro lado, Lizard Squad (enemigos de Anonymous) atacaron los servicios de PSN y XBOX Live. También se propusieron atacar la red anónima Tor, pero varios de sus miembros fueron detenidos antes.

Y por si no lo sabías, Sony fue víctima también de un ciberataque procedente (según dicen algunos medios) de Corea del Norte, en posibles represalias contra el inminente estreno de la película "The Interview", se hacía eco de la escena en el que el líder norcoreano muere en varios medios:

http://hoycinema.abc.es/noticias/20141218/abci-jong-muerte-interview-201412181523.html

http://www.ecartelera.com/noticias/20722/filtrada-escena-muerte-kim-jong-un-the-interview/

Pero si piensas que estos son casos aislados, mejor visita la página de Kaspersky para ver los ataques en tiempo real.

No hay mayor fallo de seguridad que creerse seguro...

How to migrate from Google Authenticator to Authy

Published on:

https://medium.com/@joseluiscm/using-sqlite-debugger-5c264f13c9c4

Migrar de Google Authenticator a Authy

En este enlace aparece un tutorial para hacerlo con ADB, pero todavía hay una forma más sencilla de hacerlo.

- Instala en tu móvil con Authenticator rooteado la aplicación SQLite Debugger.

- Accede a la base de datos de Google Authenticator y selecciona la tabla "Accounts".

- Copia uno de los códigos de 16 dígitos que aparece (token) en la web http://goqr.me/#t=url

- Utiliza el QR generado para introducirlo a Authy.

- Repite los pasos 4 y 5 para cada cuenta a introducir.

Cómo migrar un Google Authenticator de un dispositivo a otro

Pero, ¿Y si cambiamos de móvil?

La solución aqui:

http://www.cnet.com/how-to/how-to-move-google-authenticator-to-a-new-device/

Desde la configuración de seguridad se puede migrar a un nuevo dispositivo, pero el antiguo dejará de funcionar, lo cual significa que no podemos utilizar Authenticator en dos dispositivos distintos para una misma cuenta.

¿Habrá alguna solución en un futuro?

Utilidades de seguridad open source

Certificados TLS libres para nuestros servidores

Pronto estará disponibles Let's Encrypt, entidad certificadora gratuita.

http://www.hackplayers.com/2014/11/lets-encrypt-nace-la-ca-libre-y-automatica.html

Cámaras IP privadas al descubierto

Dejar una WiFi o una cámara IP con la contraseña por defecto es un fallo muy grave. He aquí una recopilación de cámaras de seguridad privadas de todo el mundo accesibles públicamente desde Internet.

http://insecam.com/

Consejos de uso de Backtrack - Kali

http://www.mediafire.com/view/jfggdrtvmtjcc2j/BZ-Backtrack.usage.pdf

Resúmenes de protocolos de red

Resúmenes técnicos de protocolos de Red y de aplicaciones de seguridad. Todo resumido en una hoja por protocolo.

http://packetlife.net/library/cheat-sheets/

Avast usa adware en su extensión de Chrome

¿Mi equipo es un zombie?

Comprueba tu IP:

Comprueba tu IP:http://www.osi.es/es/servicio-antibotnet

Más información:

http://www.elladodelmal.com/2014/10/quieres-saber-si-tu-conexion-internet.html

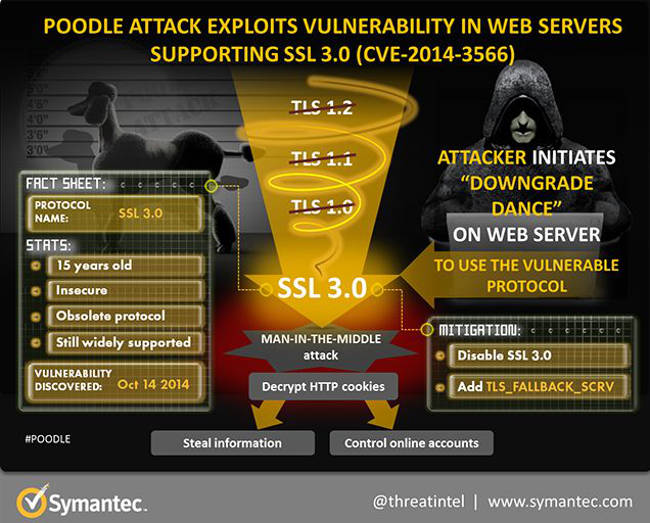

Vulnerabilidad en conexiones seguras (Poodle)

Se ha descubierto recientemente una vulnerabilidad que afecta a conexiones seguras por la que los atacantes son capaces de aprovechar la retrocompatibilidad entre protocolos de seguridad, rebajar el protocolo de seguridad de TLS a SSL y robar la información transmitida entre cliente y servidor.

Se ha descubierto recientemente una vulnerabilidad que afecta a conexiones seguras por la que los atacantes son capaces de aprovechar la retrocompatibilidad entre protocolos de seguridad, rebajar el protocolo de seguridad de TLS a SSL y robar la información transmitida entre cliente y servidor.Más información aquí.

http://diarioti.com/detectan-poodle-vulnerabilidad-en-antigua-version-de-ssl/83873

En el blog de Chema Alonso también hablan sobre dicha vulnerabilidad.

http://www.elladodelmal.com/2014/10/una-mirada-faast-apple-buscando-poodle.html

Solución: Desactivar SSL 3.0 en los servidores web y navegar únicamente por conexiones seguras (como VPN).

Usando esteganografía para ocultar documentos

Veremos, dentro de la parte de criptografía, como ocultar documentos por medio de la técnica conocida como esteganografía

How to hide a file using steganography: http://youtu.be/jzunVCP5GHw